W dzisiejszym świecie, gdzie smartfon stał się naszym cyfrowym centrum dowodzenia, pytanie o bezpieczeństwo urządzenia jest absolutnie kluczowe. Wielu z nas zastanawia się, czy iPhone, często postrzegany jako synonim prywatności i ochrony, faktycznie spełnia te obietnice. W tym artykule, jako Patryk Brzeziński, postaram się rozwiać wątpliwości, przedstawiając kompleksowy obraz zabezpieczeń iPhone'a, jego realnych zagrożeń oraz tego, co każdy użytkownik może zrobić, aby chronić swoje dane.

iPhone jest bezpieczny, ale wymaga świadomego użytkowania co musisz wiedzieć o jego ochronie?

- System iOS to zamknięta architektura z rygorystyczną kontrolą aplikacji (App Store) i wbudowanymi mechanizmami, takimi jak sandboxing i szyfrowanie danych.

- Główne zagrożenia dla użytkowników iPhone'a to phishing, socjotechnika, niezabezpieczone sieci Wi-Fi oraz zaawansowane ataki typu zero-day (np. Pegasus).

- Apple wyróżnia się na tle Androida dzięki szybkim i spójnym aktualizacjom bezpieczeństwa dla wszystkich wspieranych urządzeń.

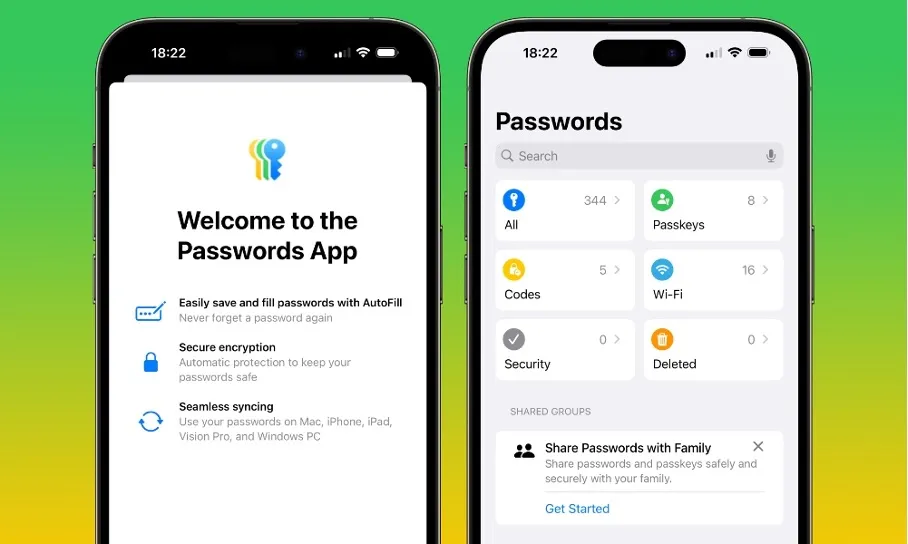

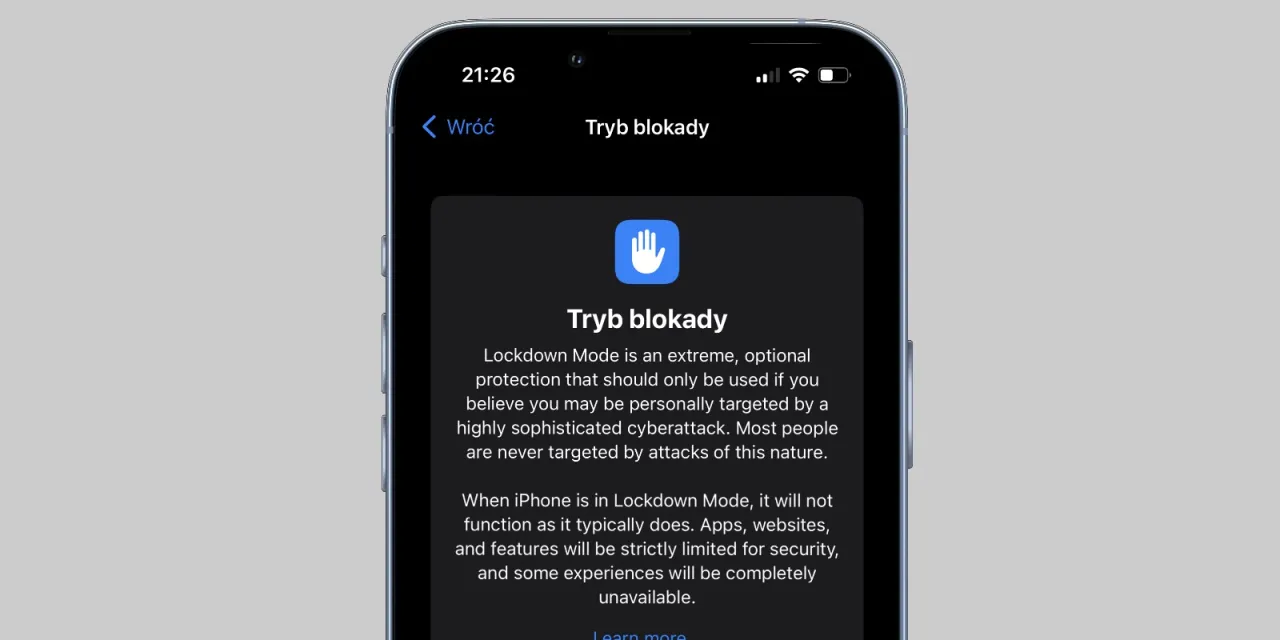

- Nowe funkcje, takie jak Tryb Lockdown, Klucze bezpieczeństwa dla Apple ID i Ochrona skradzionego urządzenia, dodatkowo wzmacniają zabezpieczenia.

- Kluczowa dla bezpieczeństwa jest rola użytkownika, który powinien regularnie aktualizować system, używać silnych haseł i uwierzytelniania dwuskładnikowego.

Mit "całkowicie bezpiecznego" telefonu: co musisz wiedzieć na start

Z mojego doświadczenia w branży cyberbezpieczeństwa wiem, że żadne urządzenie ani system operacyjny nie jest w 100% bezpieczny. To ważne, aby od razu to podkreślić. iPhone, mimo swoich zaawansowanych zabezpieczeń, również ma potencjalne luki, a co ważniejsze, jest podatny na błędy ludzkie. Świadomość zagrożeń i aktywne działania prewencyjne to pierwszy i najważniejszy krok do realnej ochrony naszych danych. Nie możemy polegać wyłącznie na technologii; musimy być partnerami w procesie zabezpieczania naszych cyfrowych aktywów.

Smartfon jako centrum życia cyfrowego: jakie dane ryzykujesz?

Pomyślmy przez chwilę, co tak naprawdę przechowujemy na naszych smartfonach. To już dawno przestało być tylko urządzenie do dzwonienia. Dla wielu z nas to prawdziwe centrum życia cyfrowego, zawierające mnóstwo wrażliwych informacji. Ich utrata lub przejęcie może mieć katastrofalne skutki. Dlatego tak istotne jest zrozumienie, co dokładnie ryzykujemy:

- Dane bankowe i finansowe: Aplikacje bankowe, portfele cyfrowe, informacje o kartach płatniczych.

- Prywatna komunikacja: Wiadomości tekstowe, e-maile, czaty z bliskimi, często zawierające poufne informacje.

- Zdjęcia i filmy: Osobiste wspomnienia, często intymne, które w niepowołanych rękach mogą być wykorzystane do szantażu.

- Dane zdrowotne: Informacje z aplikacji fitness, medycznych, historie wizyt u lekarza.

- Dane logowania: Hasła do serwisów społecznościowych, poczty, sklepów online.

- Lokalizacja i historia podróży: Szczegółowe informacje o tym, gdzie byliśmy i kiedy.

Ochrona tych danych to nie tylko kwestia prywatności, ale często także bezpieczeństwa finansowego i osobistego. To właśnie dlatego tak szczegółowo analizuję kwestię bezpieczeństwa iPhone'a.

Fundamenty bezpieczeństwa w ekosystemie Apple: jak działa "murowany ogród"?

Zamknięty system iOS: Jak kontrola Apple chroni Cię na co dzień?

Jedną z kluczowych cech, która odróżnia iPhone'a od wielu innych smartfonów, jest jego zamknięta architektura, często nazywana "walled garden" (otoczony murem ogród). Apple ma pełną kontrolę nad sprzętem, oprogramowaniem (iOS) i dystrybucją aplikacji. Taka integracja pozwala firmie na implementację głębokich warstw zabezpieczeń na każdym poziomie. Dzięki temu, że Apple projektuje zarówno hardware, jak i software, może zapewnić spójność i minimalizować luki, które mogłyby powstać przy współpracy wielu różnych producentów. To właśnie ten holistyczny, zintegrowany model jest fundamentem bezpieczeństwa, o którym często mówię moim klientom.

App Store jako strażnik: Rygorystyczny proces weryfikacji aplikacji

App Store to nie tylko sklep z aplikacjami, ale przede wszystkim pierwsza linia obrony przed złośliwym oprogramowaniem. Każda aplikacja, zanim trafi do App Store, przechodzi rygorystyczny proces weryfikacji, znany jako App Review. Deweloperzy muszą przestrzegać ściśle określonych wytycznych dotyczących bezpieczeństwa, prywatności i funkcjonalności. To oznacza, że ryzyko pobrania aplikacji zawierającej wirusy, spyware czy inne szkodliwe elementy jest znacznie niższe niż w przypadku otwartych platform. Oczywiście, sporadycznie zdarzają się incydenty, ale są one szybko eliminowane przez Apple.

Sandboxing, czyli cyfrowa kwarantanna: Dlaczego aplikacje nie widzą swoich danych?

Kolejnym filarem bezpieczeństwa iOS jest mechanizm sandboxing, czyli "piaskownicy". Każda aplikacja działa w swojej własnej, izolowanej przestrzeni, niczym w cyfrowej kwarantannie. Oznacza to, że jedna aplikacja nie ma bezpośredniego dostępu do danych przechowywanych przez inną aplikację, ani do kluczowych zasobów systemu bez wyraźnej zgody użytkownika i specyficznych uprawnień. Nawet jeśli złośliwa aplikacja jakimś cudem przedostałaby się do systemu, jej możliwości wyrządzenia szkód byłyby drastycznie ograniczone, ponieważ nie mogłaby swobodnie "rozglądać się" po telefonie i kraść danych z innych programów. To mechanizm, który znacząco podnosi odporność systemu na ataki.

Szyfrowanie od A do Z: Jak iPhone zamienia Twoje dane w niezrozumiały szyfr?

Szyfrowanie danych to podstawa współczesnego bezpieczeństwa cyfrowego, a iPhone w tym aspekcie naprawdę błyszczy. Wszystkie dane przechowywane na urządzeniu są domyślnie szyfrowane sprzętowo. Oznacza to, że nawet jeśli ktoś fizycznie ukradnie Twój telefon i spróbuje uzyskać dostęp do jego pamięci, bez poprawnego kodu dostępu lub danych biometrycznych, zobaczy jedynie niezrozumiały szyfr. Apple wykorzystuje zaawansowane algorytmy szyfrowania (np. AES-256), a klucze szyfrujące są chronione w module Secure Enclave. To sprawia, że nawet w przypadku kradzieży, Twoje prywatne informacje pozostają bezpieczne.

Face ID i Touch ID: czy biometria to pewna gwarancja bezpieczeństwa?

Jak działa technologia Secure Enclave i dlaczego jest kluczowa?

Gdy mówimy o Face ID i Touch ID, musimy wspomnieć o Secure Enclave. To specjalny, odizolowany koprocesor w chipie Apple, który odpowiada za przechowywanie i przetwarzanie danych biometrycznych oraz kluczy szyfrujących. Co najważniejsze, dane te czy to skan Twojej twarzy, czy odcisk palca nigdy nie opuszczają Secure Enclave. Nie są przesyłane do chmury, ani nawet nie są dostępne dla systemu iOS czy innych aplikacji. Secure Enclave jedynie potwierdza, czy podany odcisk lub twarz pasuje do zapisanego wzorca, wysyłając do systemu prostą informację "tak" lub "nie". To właśnie ta izolacja sprawia, że biometria w iPhone'ach jest tak bezpieczna.

Czy można oszukać skan twarzy lub odcisku palca? Fakty i mity

Wokół biometrii narosło wiele mitów. Czy można oszukać Face ID lub Touch ID? W przypadku Touch ID, teoretycznie możliwe jest stworzenie bardzo precyzyjnej repliki odcisku palca, ale wymaga to zaawansowanych technik i dostępu do Twojego odcisku. W praktyce jest to niezwykle trudne. Face ID jest jeszcze bardziej zaawansowane; wykorzystuje mapowanie 3D twarzy, co sprawia, że oszukanie go za pomocą zdjęcia czy nawet maski jest praktycznie niemożliwe. Apple testowało Face ID na maskach i upewniło się, że jest odporne na takie próby. Oczywiście, w skrajnych przypadkach, np. u bliźniąt jednojajowych, Face ID może mieć problem z rozróżnieniem, ale są to wyjątki. Generalnie, biometria Apple jest jedną z najbezpieczniejszych metod autoryzacji dostępnych na rynku konsumenckim.

Prawdziwe zagrożenia dla użytkownika iPhone'a: na co należy uważać?

Phishing i socjotechnika: Największy wróg to nie technologia, a człowiek

Mimo wszystkich technologicznych zabezpieczeń, największym zagrożeniem dla użytkownika iPhone'a, jak i każdego innego urządzenia, jest czynnik ludzki. Phishing i socjotechnika to metody, które wykorzystują naszą naiwność, pośpiech lub brak uwagi. Cyberprzestępcy podszywają się pod zaufane instytucje (banki, Apple, operatorów sieci komórkowych, firmy kurierskie), wysyłając fałszywe wiadomości e-mail, SMS-y lub tworząc strony internetowe, które wyglądają identycznie jak oryginalne. Ich celem jest wyłudzenie naszych danych logowania, haseł, numerów kart kredytowych czy innych wrażliwych informacji. To jest coś, z czym spotykam się na co dzień w mojej pracy i co niestety wciąż działa. Przykłady takich ataków to:

- Fałszywe e-maile od "Apple" informujące o zablokowaniu konta i wymagające natychmiastowego logowania.

- SMS-y od "banku" z prośbą o kliknięcie w link i potwierdzenie danych z powodu "nieautoryzowanej transakcji".

- Wiadomości od "firmy kurierskiej" z linkiem do opłacenia drobnej kwoty za ponowne doręczenie paczki.

Zawsze powtarzam: zastanów się dwa razy, zanim klikniesz. To najprostsza, a zarazem najskuteczniejsza zasada bezpieczeństwa.

Sprawa Pegasusa w Polsce: Czy zaawansowane oprogramowanie szpiegujące to realne ryzyko?

Sprawa Pegasusa, oprogramowania szpiegującego stworzonego przez izraelską firmę NSO Group, pokazała, że nawet iPhone'y nie są całkowicie odporne na najbardziej zaawansowane ataki. W Polsce temat ten zyskał na znaczeniu w kontekście inwigilacji osób publicznych. Pegasus to przykład ataku typu zero-day/zero-click, co oznacza, że wykorzystuje nieznane wcześniej luki w systemie i może zainfekować telefon bez żadnej interakcji ze strony użytkownika. To jest niezwykle niebezpieczne. Ważne jest jednak, aby zrozumieć, że takie oprogramowanie jest niezwykle drogie i skomplikowane, a jego użycie jest zazwyczaj zarezerwowane dla agencji rządowych i skierowane przeciwko konkretnym, "cennym" celom dziennikarzom, politykom, aktywistom. Dla przeciętnego użytkownika ryzyko stania się ofiarą Pegasusa jest znikome, ale sam fakt jego istnienia pokazuje, że absolutne bezpieczeństwo to utopia.

Ataki "zero-click": Kiedy zagrożenie pojawia się bez Twojego udziału?

Jak wspomniałem przy Pegasusie, ataki "zero-click" są szczególnie perfidne. W przeciwieństwie do phishingu, gdzie musisz kliknąć w link lub otworzyć załącznik, w przypadku ataków zero-click, infekcja może nastąpić bez żadnej interakcji z Twojej strony. Wystarczy, że otrzymasz specjalnie spreparowaną wiadomość (np. SMS, iMessage) lub nawet połączenie, które nie musi być odebrane. Luka w oprogramowaniu pozwala atakującemu na zdalne przejęcie kontroli nad urządzeniem. Apple intensywnie pracuje nad eliminacją takich luk, ale są one niezwykle trudne do wykrycia i załatania, ponieważ często dotyczą bardzo niskopoziomowych elementów systemu.

Publiczne Wi-Fi: Ukryte niebezpieczeństwo w kawiarni i na lotnisku

Kto z nas nie korzystał z darmowego Wi-Fi w kawiarni, na lotnisku czy w hotelu? Niestety, publiczne, otwarte sieci Wi-Fi to często ukryte pułapki. Są one idealnym miejscem dla cyberprzestępców do przeprowadzania ataków typu "man-in-the-middle". Oznacza to, że atakujący może przechwytywać dane przesyłane między Twoim telefonem a internetem, w tym hasła, dane logowania czy inne wrażliwe informacje. Nawet jeśli strona jest szyfrowana (HTTPS), niektóre dane mogą być podatne na ataki. Moja rekomendacja jest prosta: jeśli musisz korzystać z publicznego Wi-Fi, zawsze używaj VPN (Virtual Private Network). VPN szyfruje cały Twój ruch internetowy, tworząc bezpieczny tunel i chroniąc Cię przed wścibskimi oczami.

Jailbreaking: Dlaczego chęć "uwolnienia" telefonu może Cię drogo kosztować?

Jailbreaking to proces usunięcia ograniczeń nałożonych przez Apple na system iOS, pozwalający na instalowanie aplikacji spoza App Store i modyfikowanie systemu w sposób niedostępny dla zwykłych użytkowników. Chociaż dla niektórych może to brzmieć kusząco, jako ekspert muszę jasno powiedzieć: jailbreaking drastycznie obniża poziom bezpieczeństwa iPhone'a. Usuwa on kluczowe warstwy ochronne, takie jak sandboxing i weryfikacja aplikacji, otwierając system na złośliwe oprogramowanie i luki w zabezpieczeniach. Po jailbreaku Twój iPhone staje się znacznie bardziej podatny na wirusy, spyware i inne ataki. Zdecydowanie odradzam tę praktykę, jeśli zależy Ci na bezpieczeństwie danych.

iPhone kontra Android: kto wygrywa w starciu na bezpieczeństwo?

Aktualizacje systemowe: przewaga Apple, która realnie wpływa na ochronę

W kontekście bezpieczeństwa, strategia aktualizacji systemowych Apple to jedna z jego największych przewag nad Androidem. Apple kontroluje cały ekosystem, co pozwala mu na szybkie i jednoczesne dostarczanie aktualizacji bezpieczeństwa dla wszystkich wspieranych urządzeń. Kiedy odkryta zostanie luka, Apple może ją załatać i udostępnić poprawkę milionom użytkowników w ciągu dni lub tygodni. Na platformie Android sytuacja jest znacznie bardziej skomplikowana ze względu na fragmentację. Wielu producentów telefonów i operatorów sieci musi dostosować i zatwierdzić aktualizacje, co często prowadzi do znacznych opóźnień. Oznacza to, że wiele urządzeń z Androidem działa na przestarzałych wersjach systemu, które są podatne na znane luki. To jest realna różnica, która ma ogromne znaczenie dla bezpieczeństwa użytkowników.

Otwartość systemu i fragmentacja: różnice w podejściu do bezpieczeństwa

Różnica między iOS a Androidem w kwestii bezpieczeństwa wynika przede wszystkim z ich fundamentalnie odmiennych filozofii. iOS to system zamknięty, ściśle kontrolowany przez Apple, co jak już wspomniałem, minimalizuje wektory ataków. Android jest systemem otwartym, co daje większą elastyczność i swobodę, ale jednocześnie niesie ze sobą większe ryzyko. Kluczowe różnice to:

- Otwartość systemu: Android pozwala na instalowanie aplikacji z dowolnych źródeł (sideloading), co zwiększa ryzyko instalacji złośliwego oprogramowania. iOS ogranicza instalacje tylko do App Store (z wyjątkiem jailbreakingu).

- Fragmentacja: Android działa na tysiącach różnych modeli telefonów od setek producentów, z różnymi wersjami systemu i modyfikacjami. To utrudnia spójne i szybkie łatanie luk bezpieczeństwa. iOS działa tylko na urządzeniach Apple, co pozwala na pełną kontrolę nad aktualizacjami.

- Kontrola nad sprzętem: Apple projektuje zarówno sprzęt, jak i oprogramowanie, co pozwala na głęboką integrację zabezpieczeń. Na Androidzie oprogramowanie musi być dostosowane do wielu różnych konfiguracji sprzętowych, co może wprowadzać dodatkowe luki.

Nie oznacza to, że Android jest z natury niebezpieczny wiele urządzeń, zwłaszcza te z systemami takimi jak Samsung Knox, oferuje zaawansowane warstwy zabezpieczeń. Jednak ogólna architektura iOS daje Apple większe możliwości w zakresie spójnej i szybkiej ochrony.

Nowe narzędzia w Twoim arsenale: jak Apple wzmacnia ochronę?

Tryb Lockdown (Tryb blokady): Dla kogo jest ta "atomowa" opcja ochrony?

Wraz z nowszymi wersjami iOS, Apple wprowadziło Tryb Lockdown (Tryb blokady), który jest prawdziwą "atomową" opcją ochrony. To radykalne rozwiązanie, które znacząco ogranicza funkcjonalność telefonu, aby zminimalizować powierzchnię ataku dla najbardziej zaawansowanego oprogramowania szpiegującego, takiego jak Pegasus. Po włączeniu Trybu blokady, wiele funkcji, takich jak podglądy linków w Wiadomościach, połączenia FaceTime od nieznanych numerów, niektóre technologie internetowe czy udostępnianie zdjęć w albumach współdzielonych, zostaje wyłączonych lub ograniczonych. Jest to funkcja przeznaczona dla bardzo specyficznej grupy użytkowników osób szczególnie narażonych na ukierunkowane ataki, np. dziennikarzy, polityków czy aktywistów. Dla większości z nas jest to raczej ostateczność, ale jej istnienie świadczy o tym, jak poważnie Apple traktuje zaawansowane zagrożenia.

Ochrona skradzionego urządzenia: Co zrobić, gdy złodziej zna Twój kod?

Jedną z nowszych i niezwykle ważnych funkcji jest Ochrona skradzionego urządzenia (Stolen Device Protection). To rozwiązanie, które ma chronić Twoje dane, nawet jeśli złodziej jakimś cudem pozna Twój kod dostępu do telefonu. Działa to tak, że w nieznanych lokalizacjach (tj. poza domem lub pracą), do wykonania kluczowych operacji, takich jak zmiana hasła Apple ID, wyłączenie funkcji "Znajdź mój iPhone" czy podgląd zapisanych haseł, wymagane jest dodatkowe uwierzytelnienie biometryczne (Face ID lub Touch ID). Co więcej, dla niektórych operacji wprowadzany jest nawet godzinny interwał bezpieczeństwa. To znacząco utrudnia złodziejowi przejęcie kontroli nad Twoim kontem Apple ID i dostęp do wrażliwych danych, nawet jeśli podpatrzył Twój kod.

Klucze bezpieczeństwa i zaawansowana ochrona danych: Zabezpiecz swoje Apple ID

Apple stale rozwija opcje zabezpieczania konta Apple ID. Jedną z nich jest możliwość użycia fizycznych kluczy bezpieczeństwa (np. YubiKey) jako drugiego składnika uwierzytelniania. Zamiast kodu wysyłanego SMS-em, do zalogowania się na nowe urządzenie lub usługę Apple, musisz fizycznie podłączyć klucz. To znacznie podnosi poziom bezpieczeństwa, ponieważ atakujący musiałby nie tylko znać Twoje hasło, ale także fizycznie posiadać Twój klucz. Dodatkowo, funkcja "Zaawansowana ochrona danych" pozwala na rozszerzone szyfrowanie end-to-end dla większości danych przechowywanych w iCloud, co oznacza, że nawet Apple nie ma do nich dostępu.

Przejrzystość śledzenia w aplikacjach: Odzyskaj kontrolę nad swoją prywatnością

Funkcja "Przejrzystość śledzenia przez aplikacje" (App Tracking Transparency, ATT) to kamień milowy w ochronie prywatności użytkowników. Od jej wprowadzenia, każda aplikacja, która chce śledzić Twoją aktywność w innych aplikacjach i witrynach w celach reklamowych, musi najpierw zapytać Cię o zgodę. To Ty decydujesz, czy chcesz, aby Facebook, Google czy inne firmy budowały Twój profil reklamowy na podstawie Twojej aktywności poza ich własnymi usługami. Ta funkcja dała użytkownikom realną kontrolę nad ich prywatnością i zmusiła deweloperów do bycia bardziej transparentnymi. Z mojego punktu widzenia, to jeden z najważniejszych kroków w stronę cyfrowej autonomii.

Werdykt: czy iPhone jest bezpieczny i czy to smartfon dla Ciebie?

Podsumowanie kluczowych argumentów za i przeciw

Po dogłębnej analizie, mogę przedstawić zbalansowany werdykt dotyczący bezpieczeństwa iPhone'a:

-

Zalety bezpieczeństwa iPhone'a

- Zamknięty ekosystem: Pełna kontrola Apple nad sprzętem i oprogramowaniem minimalizuje luki.

- Rygorystyczny App Store: Proces weryfikacji aplikacji znacznie redukuje ryzyko złośliwego oprogramowania.

- Sandboxing: Izolacja aplikacji ogranicza potencjalne szkody.

- Szyfrowanie danych: Wszystkie dane na urządzeniu są domyślnie szyfrowane sprzętowo.

- Secure Enclave: Bezpieczne przechowywanie danych biometrycznych i kluczy szyfrujących.

- Szybkie i spójne aktualizacje: Apple szybko łata luki bezpieczeństwa dla wszystkich wspieranych urządzeń.

- Nowe funkcje: Tryb Lockdown, Ochrona skradzionego urządzenia, Klucze bezpieczeństwa i ATT to potężne narzędzia.

-

Potencjalne słabości i zagrożenia

- Ataki zero-day/zero-click: Zaawansowane oprogramowanie szpiegujące (np. Pegasus) może infekować iPhone'y bez interakcji użytkownika, choć jest to zagrożenie dla wąskiej grupy.

- Phishing i socjotechnika: Czynnik ludzki jest najsłabszym ogniwem; użytkownik może zostać oszukany, aby podać dane.

- Publiczne Wi-Fi: Niezabezpieczone sieci stanowią ryzyko przechwycenia danych.

- Jailbreaking: Celowe osłabienie zabezpieczeń przez użytkownika.

- Błędy użytkownika: Słabe hasła, brak 2FA, klikanie w podejrzane linki.

Przeczytaj również: Masz dość migającej diody w iPhone? Wyłącz ją krok po kroku!

Bezpieczeństwo to proces: Twoja rola w ochronie własnych danych jest najważniejsza

Podsumowując, iPhone jest niewątpliwie jednym z najbezpieczniejszych smartfonów na rynku. Apple wkłada ogromny wysiłek w projektowanie i wdrażanie zaawansowanych mechanizmów ochrony. Jednak, jak zawsze podkreślam, bezpieczeństwo to nie tylko technologia, ale przede wszystkim proces i świadome działania użytkownika. Nawet najlepsze zabezpieczenia na świecie nie ochronią Cię, jeśli sam nie będziesz ostrożny. Twoja rola jest absolutnie kluczowa. Dlatego, aby maksymalnie wykorzystać potencjał bezpieczeństwa iPhone'a, zawsze pamiętaj o tych najlepszych praktykach:

- Regularnie aktualizuj system iOS: To najprostszy sposób na załatanie znanych luk.

- Używaj silnych, unikalnych haseł: Do każdego konta, w tym do Apple ID i blokady ekranu.

- Włącz uwierzytelnianie dwuskładnikowe (2FA): Dla Apple ID i wszystkich innych ważnych usług.

- Bądź sceptyczny wobec podejrzanych linków i wiadomości: Nigdy nie klikaj w nieznane linki i weryfikuj nadawców.

- Unikaj publicznych sieci Wi-Fi bez VPN: Chroń swój ruch internetowy.

- Nie wykonuj jailbreaku: To otwiera Twój telefon na niepotrzebne ryzyko.

- Regularnie twórz kopie zapasowe: W razie najgorszego, Twoje dane będą bezpieczne.

iPhone oferuje solidne fundamenty bezpieczeństwa, ale to Ty, jako użytkownik, jesteś ostatecznym strażnikiem swoich danych.